Ciberseguridad

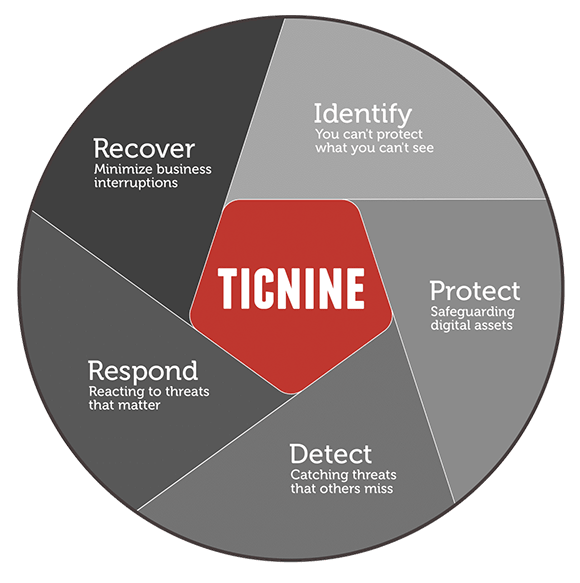

Identificar

Analizamos los activos, sistemas, y recursos de la organización, así como los riesgos cibernéticos asociados. Enumeramos los recursos de la red, los datos, los dispositivos, los aplicativos y las vulnerabilidades.

- Gestor de red

- Gestor de puntos finales

- Monitor de la Dark Web

- SaaS Monitor

- Pentest automatizado

- Escáner de vulnerabilidades

Proteger

Implementamos las medidas adecuadas para asegurar la confidencialidad, integridad, y disponibilidad de la información. Establecemos políticas de seguridad, controles de acceso e implementamos las soluciones necesarias.

Detectar

Establecemos medidas y sistemas para detectar y alertar sobre incidentes de seguridad en tiempo real. Identificamos rápidamente las amenazas para poder responder antes de que causen un daño significativo.

- Antiransomware

- EDR

- SOC gestionado

Responder

Eliminamos y contenemos la amenaza abordando y mitigando el impacto sobre la organización. Analizamos y documentamos el incidente de ciberseguridad coordinándonos con las partes interesadas.

Recuperar

Restauramos y validamos la operatividad de los activos necesarios el negocio. Implementamos mejoras basadas en las lecciones aprendidas post-incidente, fortaleciendo la postura de seguridad para el futuro.

- BCDR

- Protección SaaS

Preguntas frecuentes

Es importante llevar un inventario actualizado de todos los dispositivos conectados a su red, incluyendo computadoras, teléfonos móviles, impresoras, y otros dispositivos IoT. Esto ayuda a tener un mejor control sobre la seguridad y detectar posibles intrusiones.

El tiempo de recuperación tras un desastre informático depende de varios factores, como el tipo de desastre, la preparación de la empresa y sus sistemas de respaldo. En TICnine, ofrecemos soluciones que pueden reducir significativamente este tiempo, asegurando una rápida recuperación y continuidad del negocio.

Para protegerse del ransomware, es importante contar con una combinación de medidas de seguridad, como firewalls actualizados, software antivirus, respaldo regular de datos, concienciación de los empleados sobre la seguridad cibernética, y sistemas de detección de comportamientos anómalos en la red.

Para prevenir el phishing, se recomienda educar a los empleados sobre cómo identificar correos electrónicos fraudulentos, verificar la autenticidad de los remitentes antes de hacer clic en enlaces o adjuntos, implementar filtros de spam y utilizar autenticación de múltiples factores.

En caso de una brecha de seguridad, es importante actuar de inmediato. Aísla los sistemas afectados, cambia las contraseñas comprometidas, notifica a los clientes y autoridades pertinentes según las leyes de protección de datos, y realiza una investigación exhaustiva para determinar cómo ocurrió y cómo prevenir futuros incidentes.